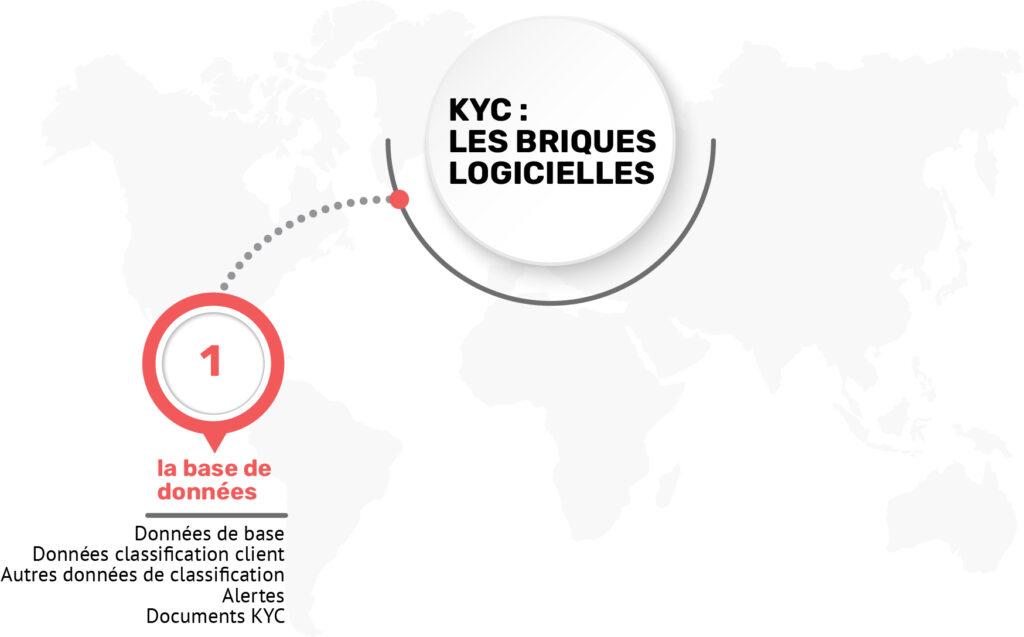

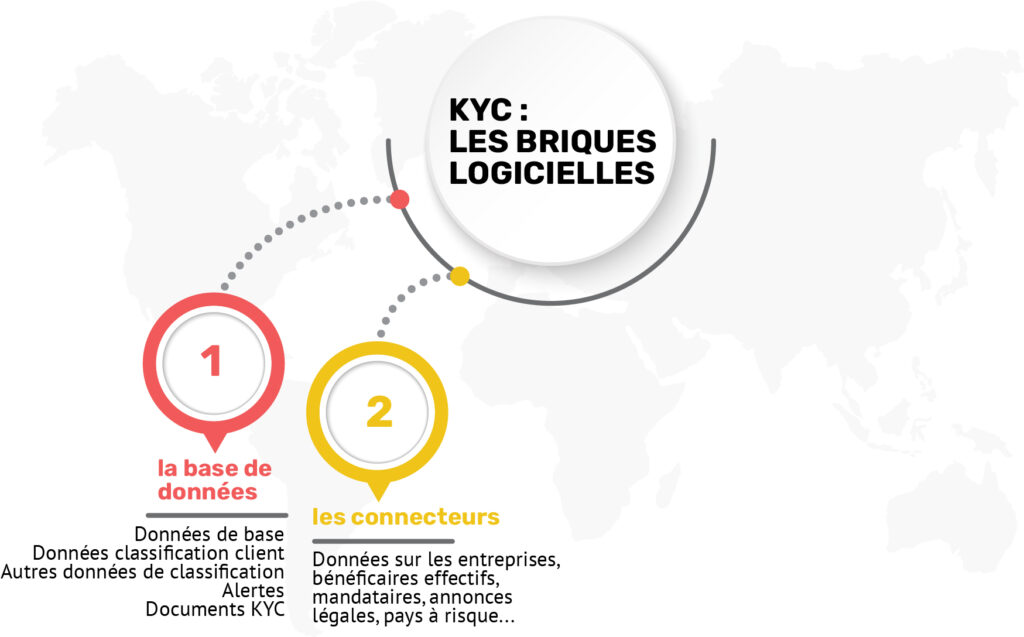

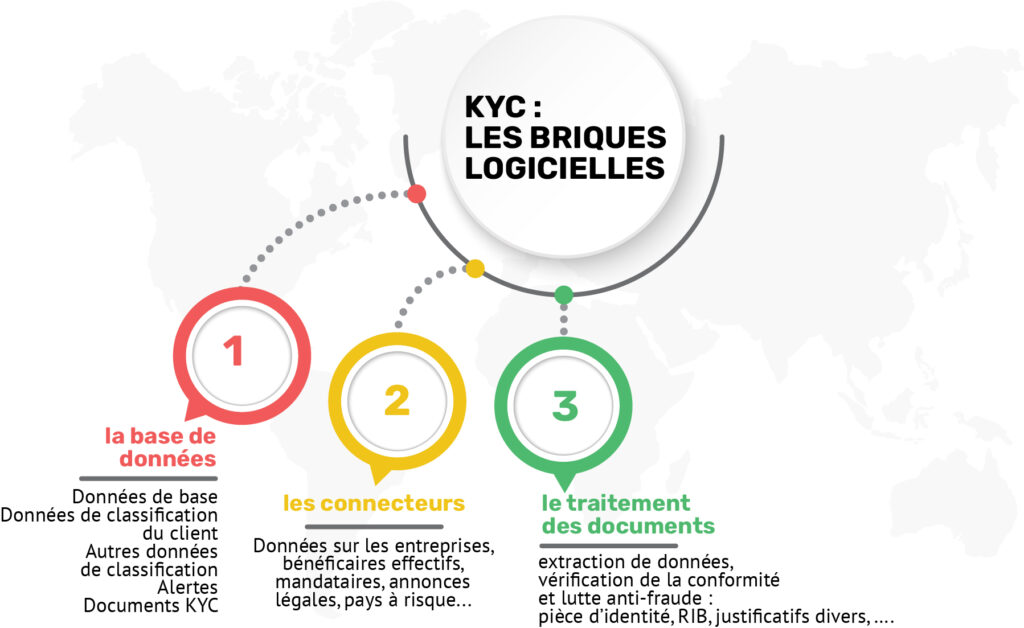

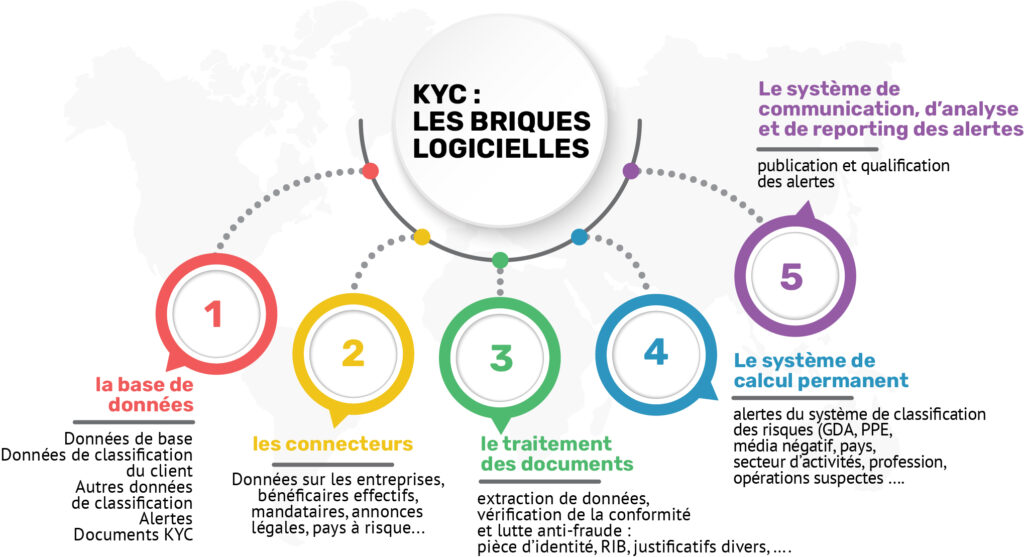

Nous distinguons 5 briques logicielles indispensables au bon fonctionnement d’un KYC opérationnel répondant aux exigences réglementaires. Passons-les en revue :

LA PREMIÈRE BRIQUE KYC est une base de données capable de traiter ces 5 séries de données :

– données de base

– données de classification des clients

– autres données de classification (dont les opérations)

– alertes

– ensemble des documents indispensables à KYC (pièce d’identité, justificatifs, …).

Cette première brique est donc le cœur du système KYC car elle doit permettre d’appliquer tous les traitements associés aux autres briques. Son volume de données peut s’avérer important car on peut y trouver :

– les relations d’affaires : clients et toutes autres parties prenantes dans les opérations économiques de l’entreprise (payeurs, bénéficiaires, etc …) mais aussi toutes les personnes associées aux entreprises clientes (mandataires, bénéficiaires effectifs, …). Si on adopte une définition étendue du KYC, peuvent aussi y être intégrés les fournisseurs. Enfin, il faut pouvoir gérer les documents associés à la vérification de l’identité des personnes et à leur connaissance (par exemple statuts pour les sociétés, décisions de justice, …).

– les opérations économiques de l’entreprise : compte tenu des exigences de surveillance continue qui obligent à croiser les données des clients avec les données de leurs opérations, les données essentielles à l’évaluation des risques doivent être collectées : montant, type d’opération, devises, dates, etc.

LA DEUXIÈME BRIQUE KYC concerne les connecteurs multiples qui doivent alimenter en données la base KYC : données sur les entreprises, bénéficiaires effectifs, mandataires, annonces légales, pays à risques, …

Les systèmes dédiés à la lutte contre le blanchiment doivent être nécessairement connectés à des systèmes d’informations externes pour construire leurs alertes. Les fonctions de screening ont par exemple de multiples connecteurs « API » leur permettant de récupérer des listes de personnes sous sanctions, de personnes politiquement exposées, ou sous média négatifs. Les systèmes KYC doivent « consommer » un certain nombre de données que nous estimons obligatoires pour remplir leurs fonctions :

Les données sur les relations d’affaires de type « personne morale » sont d’une certaine manière les plus faciles à intégrer car il existe de nombreuses bases de données de ce type dans le commerce. Toutefois ces bases de données ont un coût non négligeable qu’il n’est pas possible d’ignorer.

Sur ce point, ces bases de données doivent nécessairement être mises en concurrence avec les bases de données en open data qui sont aussi le plus souvent des bases de données « officielles ».

Les données sur les relations d’affaires « personnes physiques » sont internes à l’entreprise et devraient être plus simples à obtenir. Pourtant, comme nous l’avons précédemment illustré avec la jurisprudence ACPR, les entreprises sont très souvent défaillantes dans ce domaine.

Lorsqu’on analyse par exemple toutes les données collectées par des banques ou des compagnies d’assurance pour distribuer et gérer leurs contrats, il y a une richesse informationnelle massive qui mériterait d’être exploitée au service d’un système KYC puissant.

LA TROISIÈME BRIQUE KYC recouvre des fonctionnalités de traitements des documents : extraction de données et vérification de la conformité et lutte anti-fraude : pièce d’identité, RIB, justificatifs divers, ….

Les exigences réglementaires du KYC dans le domaine de la collecte de données sont fortes car elles invitent les entreprises à vérifier l’intégrité des données à partir de documents :

– l’identité d’une personne physique à partir de sa CNI ou de son passeport

– l’identité d’une personne morale à partir d’un Kbis

– l’adresse d’une personne à partir d’un justificatif de domicile

– les coordonnées bancaires d’une personne à partir d’un RIB

Etc.

Ces vérifications obligatoires obligent à opérer plusieurs tâches sur les données et les documents :

– Vérifier l’authenticité des documents

– Comparer les données disponibles aux données présentes sur les documents

– Évaluer les écarts entre les données disponibles et les données présentes sur les documents

– Renouveler périodiquement ces opérations à chaque fois que la date de validité de chaque document expire.

Enfin, pour d’autres documents, tels que par exemple des justificatifs d’origine de fonds, il faut mener de véritables analyses conformément aux procédures écrites de l’entreprise.

Cette troisième brique du KYC revêt à la fois des enjeux de conformité et d’efficacité car elle nécessite des compétences spécifiques pour détecter la fraude documentaire et des moyens humains importants.

L’utilisation de solutions automatisées pour effectuer ces tâches est un point de réflexion incontournable pour les entreprises. D’après nos observations, leur coût d’utilisation demeure encore un frein majeur.

LA QUATRIÈME BRIQUE KYC est le système de calcul permanent9 de toutes alertes du système de classification des risques (gel des avoirs, PPE, Média Négatif, scores pays, scores secteur d’activités, scores profession, opérations suspectes ….).

Après la collecte des données de connaissance clients, mais aussi des données qui caractérisent les facteurs de risque, il faut évaluer les risques en utilisant une ou plusieurs méthodes « quantitatives ». Les méthodes de calcul utilisées pour évaluer ces risques reposent sur une combinaison d’algorithmes, de modèles statistiques, et de règles prédéfinies.

À titre d’exemple les principales méthodes employées10 sont : Scoring basé sur des règles (Rule-based Scoring) ; Modèles statistiques et probabilistiques ; Algorithmes d’apprentissage automatique (Machine Learning) ; Approche multicritères (Multi-criteria Decision Analysis, MCDA) ; Modèles basés sur des arbres de décision ; Modèles de réseau de neurones artificiels ; Analyse comportementale ; Modèles hybrides.

Cette brique essentielle dans le KYC pose de nombreuses questions de mise en œuvre.

– La première question est le choix du modèle. Sur ce point, la réglementation et les autorités sont très « discrètes ». Il faut seulement retenir que la technique utilisée doit être auditable et explicable devant les autorités en cas de contrôle. Les techniques utilisées doivent être reproductibles et éviter de donner des résultats différents lorsqu’elles sont employées sur les mêmes cas d’utilisation11.

– La seconde question concerne les moyens à mobiliser pour mettre en place les techniques d’évaluation. Les compétences humaines sont selon nous le point critique.

9 : Pour répondre aux exigences de surveillance continues.

10 : Présentées plus en détail dans la version complète de notre livre blanc disponible ici

11 : Ce qui peut être le problème lorsqu’on utilise des techniques basées sur l‘IA.

LA CINQUIÈME BRIQUE KYC est le système de communication, d’analyse et de reporting des alertes : publication des alertes, qualification des alertes,

Compte tenu des différentes natures de risques à évaluer, un système de KYC doit être capable de gérer plusieurs dizaines de types d’alertes. Si nous prenons en compte le nombre de relations d’affaires et le nombre d’opérations à surveiller, un système KYC va traiter des alertes qui vont se compter par milliers12.

Dans ces conditions, les moyens utilisés pour communiquer et recevoir les alertes sont critiques :

– choix des canaux de communication

– méthode de définition des niveaux de gravité

– filtres d’accès sur la base des périmètres de responsabilité

– tableaux de bord.

12 : Les banques de taille moyenne à grande peuvent générer des milliers à des dizaines de milliers d’alertes par mois. Ainsi, certaines banques internationales peuvent traiter entre 10 000 et 50 000 alertes par mois.

Cet article est extrait de notre livre blanc consacré à KYC.

Conçu comme un outil d’aide à la décision, il aborde sur 120 pages l’ensemble des problématiques et solutions liées à la connaissance clients et à la gestion des risques.

Il est disponible sur notre home page https://www.beclm.com

Pour découvrir la solution KYC « all in one » BeCLM, contactez Elie Lafin notre Head of Sales.